Computer forbrytelser: 13 Nye metoder brukt til å begå datamaskin forbrytelser

Noen av de nye metodene som brukes til å begå datamaskinen kriminalitet er som følger:

Angrep på informasjon kan skyldes ulike kategorier av mennesker med ulike mål. Sikkerheten til informasjon er truet av folk for økonomiske fordeler, hevn eller forsøk på å gjøre det så bra for det.

Image Courtesy: computing.co.uk/IMG/213/143213/cyber-criminal-hacker.jpg

Disse forsettlige angrepene kan bredt klassifiseres som misbruk av datamaskiner. Datamishandlingen er like gammel som et datasystem. Det eneste som har endret seg er metoder for å begå slikt overgrep. For å kunne takle datakriminalitet er det nødvendig å forstå metodene som brukes for å begå slike forbrytelser.

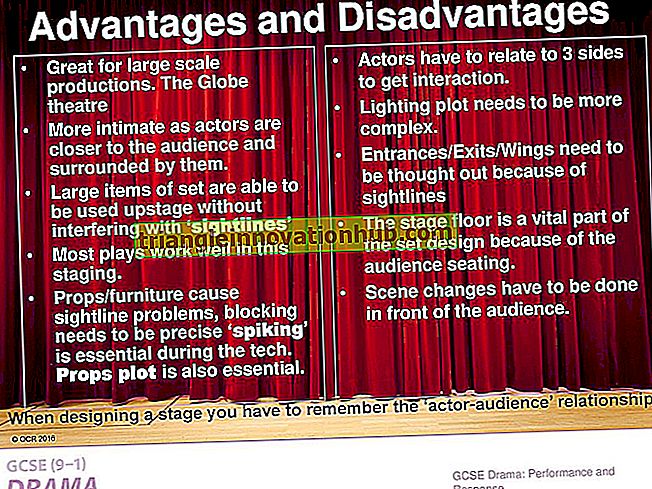

(a) Falsk dataregistrering:

Falsk dataregistrering er en av de mest enkle, trygge og dermed vanlige typer datamaskinbrudd. Det innebærer endring av data før eller under inngang. Denne metoden, også betegnet som datadidling, blir ofte vedtatt av personer som er autorisert til å håndtere data for et bestemt formål, som oppføring, undersøkelse, koding eller overføring av data. De falske dataene skrives normalt inn av

Image Courtesy: issues.liferay.com/secure/attachment/44127/screen.png

(i) Smiing eller endring av inngangsdokumenter, eller

(ii) Bytte lagringsmedier, eller

(iii) Unngå data valideringskontroller, eller

(iv) Unnlater å skrive inn data.

Beviset for slik falsk dataregistrering er oppdaget fra dataene som ikke stemmer med postene eller dokumentene.

(b) Etterligning:

Tilbakemelding er en metode for datautbrudd der en person er i stand til å få tilgang til passordet eller andre identifikasjonsegenskaper hos en autorisert bruker, noe som gir ham tilgang til informasjonssystemet. En slik tilgang til systemet misbrukes av impersonatoren for å skade sikkerheten til informasjonen.

Image Courtesy: 2.bp.blogspot.com/-zG9lRxN3yGc/UPkEoe9haSI/AAAAAAAAAdU/DuBoisInpersonation.jpg

Vanen med å delegere håndtering av e-post til sekretæren kan også resultere i deling av passordet og mulig etterligning med intensjon om å misbruke datasystemet. Periodisk screening av brukerloggen for å skanne operasjonene utført av autoriserte brukere, spesielt de høye tilgangsbrukene kan kanskje gi en anelse om slike brudd.

(c) trojanske hester:

Den trojanske hesten er et program som legger inn instruksjoner i programvaren til informasjonssystemet for å utføre uautoriserte handlinger eller funksjoner. Denne typen misbruk er svært vanskelig å identifisere og mye vanskeligere å fikse ansvaret.

Image Courtesy: 2.bp.blogspot.com/-Y995L40Tb0w/UNrpqADjUYI/AAAAAAAABJM/W5VHE.AZYT.jpg

Et stort antall datamaskininstruksjoner i informasjonssystemet, med flere mellomliggende alder, gjør sporing av trojanske hester vanskelig, spesielt hvis de ble satt inn under prosessen med programvareutvikling. Disse overgrepene kan oppdages ved å sammenligne operasjonsprogramfilene med masterkopiene av programmene. Mesterkopiene holdes derfor under høy sikkerhet slik at de ikke blir smittet av trojanske hester.

(d) Salami teknikker:

Salamateknikken for datautbrudd er basert på premissene om at misbruket vanligvis settes opp kun når verdien per misbruk er høy. I denne teknikken er nedrullingsbrudd hyppigere i tilfeller hvor avrunding av verdier foregår mens man deler to verdier.

Image Courtesy: unlockiphone22.com/wp-content/uploads/2013/11/ca68d97c1.1280×600.jpg

Avrundingen av verdien nedover er ikke lagt merke til lett fordi per avrunding av verdien som er involvert, er svært lav og manuell beregning for verifisering er ganske tungvint. Fraksjonene av avrunding akkumuleres deretter automatisk i en annen konto som kan nås av misbrukeren uten hindringer.

Denne typen misbruk går ubemerket på grunn av den lave verdien, men hvis mottakerkontoen blir revidert, kan den lett oppdages. Salami teknikk brukes generelt av programmører under programvareutviklingsprosessen og ignoreres på tidspunktet for testing da programmet utfører tilsynelatende riktig.

De spesielle revisjonene av programmers kontoer har ikke gitt mange resultater på grunn av at de fleste mottakerregnskapene er fiktive eller åpnet i navnet til noen som er under påvirkning av den misbrukende programmøren. Programvarerevisjon kan være en av måtene å minimere slik misbruk.

(e) Piggybacking:

Piggybacking er en misbruksteknikk der den uautoriserte tilgangen til informasjon er oppnådd etter at autorisert bruker har utvekslet identifikasjons- og autentiseringsinformasjonen med serveren av informasjon. Uautorisert tilgang kan oppnås ved en parallell forbindelse med informasjonsserveren som ikke er hentet.

Image Courtesy: s1.ibtimes.com/sites/ibtimes.com/files/2013/11/15/cybercrime-shutterstock.jpg

Piggybacking er også mulig når den autoriserte brukeren har logget ut feil og på grunn av en feil, forblir forbindelsen med terminalen aktiv og tilgjengelig for uautorisert bruker som gir tilgangsrettighetene til autoriserte brukere.

(f) Super-zapping:

Super-Zap er et verktøy program, vanligvis laget for å "åpne glasset" i tilfelle en nødsituasjon. Noen ganger, på grunn av noen feil i de normale tilgangsrutinene, kan systemet bli utilgjengelig for selv autoriserte brukere.

Image Courtesy: cryptome.org/2012-info/megaupload/pict76.jpg

I så fall fungerer superzap som hovednøkkelen som kan omgå de vanlige sikkerhetsrutinene. Super-zaps, som er universelle tilgangsprogrammer, gir mest mulig kraftig tilgang til brukeren og må derfor holdes under høy sikkerhet og ikke i programmers bibliotek.

(g) Scavenging:

Scavenging innebærer å søke søppelkopier av datamaskinoppføringer og karbonpapir av den stasjonære flerparten. Noen programvarepakker genererer midlertidige datafiler som bare skrives om i neste runde av rutinen.

Image Courtesy: 1.bp.blogspot.com/-egmsUAaR3Ng/TsgFHv1Ay6I/AAAAAAAABABQ / Mission.jpg

Siden slike filer automatisk skrives over, kan de ikke være ordentlig sikret ved de normale sikkerhetsrutinene, og kan kopieres av uautoriserte brukere for videre søking av informasjon. Slike gjenværende data kan avsløre viktig informasjon om mer alvorlige søk ved uautorisert brukers slutt.

(h) Trapdoors:

Under utviklingen av programvare, lar programmører bryte inn koden som feilsøkingshjelpemidler som kan forbli uforvarende eller forsettlig i de endelige programmene. Disse uventede og ufullstendige instruksjonene i programkoden og ubrukte parametere i koden kan misbrukes for trojanske hester eller for falsk dataregistrering.

Image Courtesy: didadisplays.com/product/hoj/trapdoor1_800.jpg

Normalt mister fange dørene sin relevans etter at programmet er testet og bør elimineres ved siste redigering av kode. I tilfelle dette ikke er gjort, kan programmører være i stand til å spore dem under kodens revisjon eller modifikasjon og misbruke denne typen lacunae. Periodiske anmeldelser og redigering av masterkode må gjøres ved hjelp av erfarne IT-fagfolk. Programvarerevisjon kan også være ganske nyttig i denne forbindelse.

(i) Logisk bombe:

En logisk bombe er et sett med instruksjoner som utføres når en gitt tilstand er tilfredsstilt. Noen ganger inkluderer programmerere instruksjoner i koden som ville utføre uautoriserte funksjoner.

Image Courtesy: wired.com/images_blogs/threatlevel/2013/03/southkorea-cyberattack.jpg

For eksempel hadde en programmerer satt en betingelse i en lønnspakke at hvis hans navn ikke var i lønnsmesterfilen (noe som betyr at hvis han avsluttes), blir settet av datafiler på lønnssystemet slettet for alltid. Det krever ferdighetene til klarerte og kompetente eksperter for å bidra til å spore slike logiske bomber som kan eksplodere når den underliggende tilstanden gjelder.

(j) Wiretapping:

Med den økende datatrafikken på kommunikasjonslinjer, vil wiretapping eller trådspionering sannsynligvis utgjøre en alvorlig trussel mot sikkerheten til data på datanettverk. Bare noen få tilfeller av overgrep er kjent som det er svært vanskelig å oppdage misbruk under normale omstendigheter.

Image Courtesy: ticklethewire.com/wp-content/uploads/2010/03/computer-spies2.jpg

Når det oppdages en informasjonslekkasje, kan wiretapping tolkes som en av de mulige metodene som brukes for autorisert tilgang. Vanskeligheten med denne metoden for misbruk er at det er svært vanskelig å identifisere de ansvarlige for lekkasjen fordi det kan utføres ledning på fjerntliggende steder mellom kilden og bestemmelsesstedet for informasjon.

(k) Datavirus og ormer:

En av de alvorlige truslene mot bedriftsinformasjon er nå fra trusselen mot datavirus og ormer. Et datavirus er et dataprogram som har de fleste funksjonene til levende virus. Et virus ødelegger eller hindrer systemets normale funksjon.

Image Courtesy: upload.wikimedia.org/wikipedia/commons/8/87/PersonalStorageDevices.agr.jpg

Den replikerer seg raskt og det skjuler seg i en nyttig komponent. Det er så lite at det ikke lett kan legges merke til med mindre vanlig skanning av potensielle gjemmestedene er gjort. Datavirus ligger vanligvis i noen programfiler, for eksempel operativsystemfiler eller applikasjonsprogramfiler.

De begynner å fungere (replikere og hindre systemets funksjon) når de berørte programmene er utført og en tilstand innebygd i designen er fornøyd. En slik tilstand kan være datasystemets dato eller dag som er lik den som er spesifisert i virusets utforming. Tilstanden kan bygges på ytelse av noen funksjon av systemet, for eksempel utskrift eller lagring av noen sett med filer.

Faktisk er et stort batteri av virus flytende i verden av informasjonssystemer. De fleste virus ødelegger informasjonen; sørge for feil i systemet og hjelp med å stjele informasjon. Ormer er større versjoner av virus og tjener lignende funksjoner.

Først ble virusene utviklet som akademiske eksperimenter. Senere ble de våpen i hendene på ondsinnede mennesker som bøyde seg på å skape obstruksjon til normal funksjon som forårsaker elendighet, til og med for folk som ikke er kjent med dem. Virus-skaperne er også terrorister, og samfunnet bør utpeke dem som kriminelle.

Virus kan oppdages ved hjelp av diagnostisk programvare og vaksineprogrammer kan brukes til å drepe virusene. For de fleste virus er vaksiner tilgjengelig i markedet. På grunn av det stadig økende antall og ulike virus spredt gjennom uautoriserte programvareutvekslinger og Internett-tilkoblinger, fortsetter krigen mellom designere av virus og vaksiner.

Virus-trusselen tar epidemiske proporsjoner. Ifølge et estimat dobles antall virus nesten hver 10. måned, og det vil sannsynligvis øke til 24 000 neste år. Den sikreste måten å minimere virusangrepet er å unngå uautorisert kontakt med programvare med systemet. "Screen before you befriend" er det gyldne prinsippet i dette tilfellet.

(l) Data Lekkasje:

De fleste datamaskiner innebærer uautorisert kopiering av datafiler, enten på magnetisk medium eller på stasjonære datamaskiner. Det er mange måter å ha slik lekkasje på, inkludert gjemning av sensitive data i vanlige utskrifter eller datafiler hvis eksponering ser ut til å være ufarlig for bedriften. Mer sofistikerte metoder inkluderer kryptering av data på tidspunktet for å stjele for å bli dekryptert ved misbrukstidspunktet.

Image Courtesy: afterhourscr.com/wp-content/uploads/2011/05/virus.jpg

(m) Tyverier av lagringsmedier:

En av de mer dristige metodene for feilaktig bruk av datamaskiner er tyveri av datamedier som disketter, patronbånd etc. Utviklingen som økning i tetthet av opptak, lagringsmedier blir mer pålitelige for transport og datafunksjoner blir mer spredt, har førte til økning i tyveri av lagringsmedia.

Image Courtesy: blog.rjssoftware.com/wp-content/uploads/2011/04/Lock-and-Keyboard.jpg

De fleste metodene for datautbrudd diskutert ovenfor angriper informasjonsressursene og er mulige i de fleste databehandlingsmiljøer. Datamishandlinger har i stor grad vist seg å være små og involverer mer enn én transaksjon. De involverer generelt ikke svært sofistikerte verktøy.

Disse metodene angriper generelt prosessen med datainngang, og utnytter smutthullene i kontrolltiltak. Risikoen for slike overgrep er skremmende og garanterer nøye kontrolltiltak.